[긴급 가이드] 아이폰, iOS 4 보안 취약점 관련 해결 상세 가이드 – iOS 4 사용자 필독

** 탈옥(Jailbreak)되지 않은 아이-기기(i-Device, 아이폰/아이팟/아이패드, 이하 아이-기기로 표기) 사용자들은 애플사에서 보안패치가 나올 때까지, 사파리를 이용한 인터넷 서핑은 자제하시기 바랍니다. 이번 iOS 4 의 탈옥툴 공개로(Star), iOS 에 기본 탑재된 사파리의 보안상 취약점이 적나라하게 공개된 이상, 해커/도적놈들이 이를 악용할 가능성이 매우 높습니다. 만약, 해커/도적놈들이 이번 탈옥툴과 마찬가지로, PDF 파일에 악성 코드를 삽입하여 유포할 경우, “순정폰” 사용자들은 속수무책으로 당할 수 뿐이 없습니다. (참고로, iOS 에 내장된 사파리는 PDF 파일로 링크가 연결되어 있을 경우(자동링크 포함), 사용자의 뜻과 상관없이 자동으로 불러와서 이를 보여줍니다.)

** 현시점(2010년 8월 3일, iOS 4.0.1 기준)에서는 탈옥(Jailbreak)된 아이-기기가 오히려 보안상 뛰어날 수 있습니다. (사파리에서 자동으로 PDF 파일 불러오기를 차단시켜주는 패키지가 별도로 나와있음)

>> 시작하기에 앞서…

애플사에서는 아이-기기(i-Device, 아이폰/아이팟/아이패드, 이하 아이-기기로 표기)를 탈옥(Jailbreak)시키는 것이 기기의 보안을 취약하게 만들어서 악성 코드가 유입되거나, 시스템을 불안정하게 만든다는 이유로 탈옥을 권장하고 있지 않습니다. (참고로, 애플사에서는 탈옥한 아이-기기에 대한 AS 서비스도 거부하고 있습니다.)

[“This changes everything…” 확실히 “모든 것”을 변화시켰네요. 이제는 해킹 당할까 염려되어 인터넷 서핑도 못하고…]

그러나, 어제 iOS 4 운영체제에 대한 새로운 방식의 탈옥툴이 등장하면서, “탈옥된 아이-기기는 보안상 취약하다”라고 주장해왔던 애플사의 주장이 완전히 뒤집혔다고 할 수 있습니다. 왜냐하면, 이번에 새롭게 등장한 Comex의 탈옥툴, “Star”는 PDF 파일의 “FlateDecode” 섹션에 일련의 탈옥관련 코드를 삽입한 것인데, 만약 해커/도적놈들이 이 방식을 동일하게 이용할 경우 – 현시점에서의 모든 “아이-기기”는 해커들에 의해 속수무책으로 당할 수 밖에 없기 때문입니다.

탈옥되지 않은 아이-기기의 사파리 웹브라우저는 PDF 파일을 자동으로 불러오기 때문에, 만약 해커/도적놈들이 이를 악용할 경우 – 그 피해는 상상을 초월할 것입니다. 그러므로, 본 글을 읽으시는 모든 아이-기기 소유자 분들은, 앞으로 사파리를 이용한 웹서핑에 많은 주의를 하셔야만 할 겁니다.

그러므로, 현시점(2010년 8월 3일, iOS 4.0.1 시점)에서는 “탈옥된 아이-기기가 훨씬 더 보안상 우월하다”라고 할 수 있습니다. 왜냐하면, 별도의 시스템 패키지를 설치하여, 사파리의 자동 PDF 불러오기 기능을 차단시킬 수 있기 때문입니다. 그러므로, 이미 사용하고 있는 아이-기기를 탈옥하였다면, 다음 과정을 참고하셔서, 사파리에서 PDF 파일을 자동으로 불러오지 못하도록 하시기 바랍니다. (참고로, 이 방법은 완벽한 “보안패치”는 아니며, 단순히 사파리에서 PDF 파일을 열기/차단만을 설정할 수 있을 뿐입니다. – 그러나, 이러한 “선택” 조차 할 수 없는, “순정폰”은 아무런 대책이 없으므로, 보안상 매우 취약하다고 할 수 있습니다.)

>> 사파리의 PDF 보안 취약점 방어 패키지 설치 방법

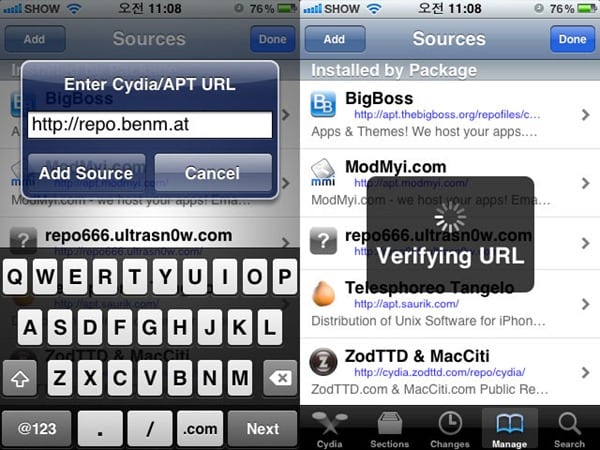

– Cydia 어플의 Repository 추가

1. Cydia 어플을 실행시키고, 화면 하단의 “Manage” 메뉴 >> “Source” 메뉴를 실행시키고, 화면 오른쪽 상단의 “Edit” 메뉴 >> “Add” 메뉴를 차례로 탭(Tap)하여 다음 주소를 입력합니다.

[Cydia 어플 실행 후, Manage 메뉴를 실행]

[PDF Exploit Warner 패키지 설치를 위한 Repository 추가]

2. 새로운 Repository 를 1번 과정에서 추가시키면, 자동으로 PDF 관련 시스템 패키지도 설치되며(만약 자동으로 설치 되지 않으면, 수동 설치해 줍니다. Source 메뉴에서 BENM.AT Repo 를 선택하면, 사용자가 임의적으로, PDF Exploit Warner 패키지 설치 가능), 설치가 완료된 후, 아이-기기를 재시작(Rebooting, 참고로, 전원버튼을 10초간 누르고 있으면, 아이-기기를 완전히 종료(Shut-Down) 킬 수 있으며, 종료 후, 다시 전원 버튼을 누르면, 아이-기기를 재시작시킬 수 있습니다.)

3. 아이-기기가 재시작 된 후, 정상적으로 PDF 관련 패키지가 동작되는 것을 확인해 보기 위해 – PDF 파일 링크가 있는 사이트를 사파리로 접속해서 테스트해 봅니다.

** 만약, 마땅히 테스트할 사이트가 없다면, 아래 링크를 이용하여 테스트해 보시기 바랍니다.

>> http://is.gd/dZpza (대소문자 구분해서 입력해야만 합니다.)

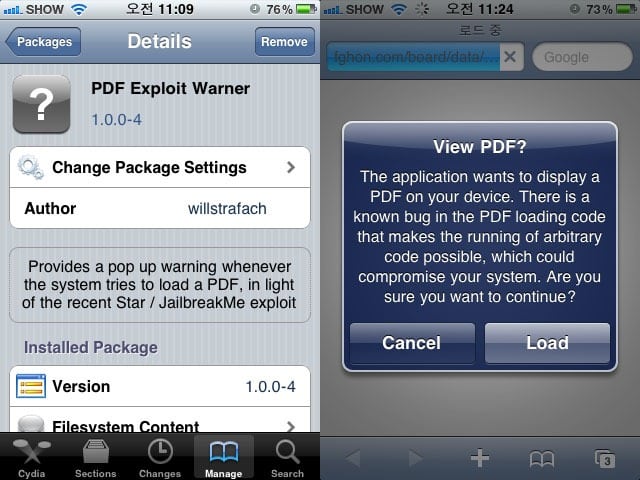

[정상적으로 PDF Exploit Warner 패키지가 설치된 상태]

[정상적으로 PDF Exploit Warner 패키지가 설치된 상태 (왼쪽), PDF 문서 링크를 사파리에서 불러오려고 할 경우 – 나타나는 경고 대화상자 (오른쪽)]

4. 만약 정상적으로 사파리에서 PDF 불러오기에 대한 팝업이 나타나지 않는다면, Cydia 어플에서 해당 패키지(PDF Exploit Warner)를 제거하고, 아래에서 설명하는 단계를 참고하여 재설치해 보시기 바랍니다.

** Cydia 어플에서 패키지를 제거하는 방법은, 화면 하단의 Manage 메뉴 >> Package >> PDF Exploit Warner 를 차례대로 탭(Tap)한 뒤, 화면 상단의 Remove 버튼을 최종적으로 탭(Tap)해주면 됩니다.

– PDF Exploit Warner 패키지를 매뉴얼로 설치하는 방법

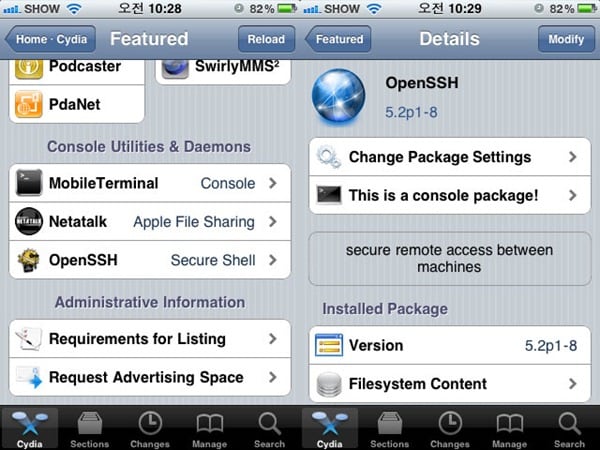

1. 아직 탈옥하지 않았다면, <여기>를 클릭하여, iOS 를 탈옥시킨 후, Cydia 어플을 실행 >> “Featured Package” 메뉴 >> OpenSSH (페이지 하단) 패키지를 먼저 설치합니다. (PC 사용자는 Featured Package 메뉴에서 iFile 도 설치하면, 보다 편리하게 PDF 관련 시스템 패키지를 설치할 수 있습니다.)

[Cydia 메인 화면에서, Featured Package 메뉴를 클릭한 뒤, OpenSSH 를 설치해 줍니다.]

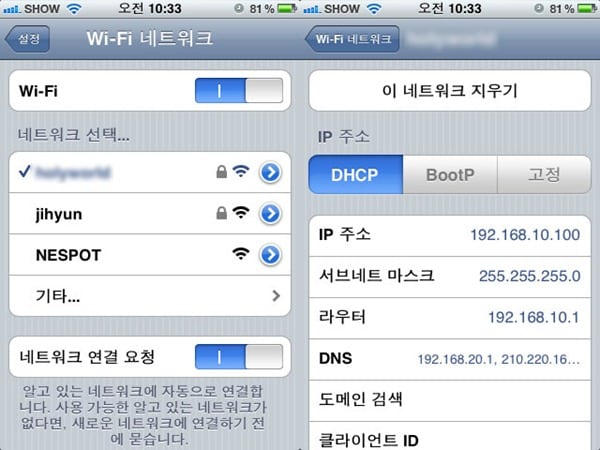

2. 아이-기기의 설정(Setting) >> Wi-Fi >> 연결된 네트워크 이름을 탭(Tap)하여, 현재 아이-기기에 할당된 IP 주소를 확인합니다.

[아이-기기에 할당된 IP 주소를 확인합니다.]

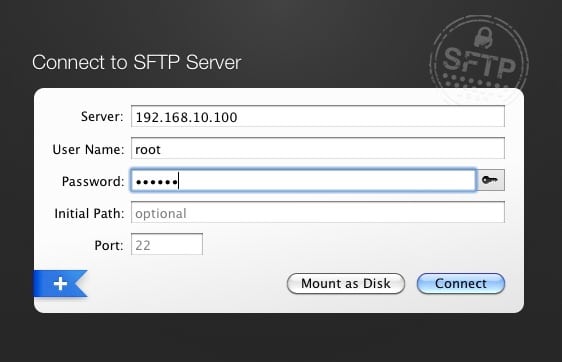

3. <여기>를 클릭하여, 사파리의 PDF 파일의 자동 열기 기능을 차단시켜주는 시스템 패키지를 다운로드 받은 후(파일명: com.willstrafach.pdfexploitwarner_1.0.0-4_iphoneos-arm.deb), SFTP 프로토콜을 지원하는 FTP 프로그램(예: Mac = CyberDuck (무료), PC = Filezilla (무료))으로 2번 과정에서 확인한 아이-기기로 접속합니다. (프로토콜: SFTP, 아이디: root, 패스워드: alpine (탈옥된 아이-기기의 초기 root 패스워드))

[PDF Exploit Warner 패키지 파일 다운로드]

[SFTP 프로토콜 지원 FTP 프로그램으로 아이-기기 접속]

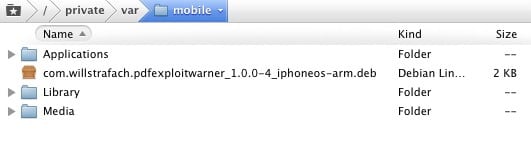

[FTP 프로그램으로 아이-기기에 접속하여, 패키지 파일을 업로드 한 상태]

4. FTP 클라이언트에서 /var/mobile 폴더로 이동시킨 후, 3번 과정에서 다운로드 받은, PDF 자동열기 차단 패키지를 업로드하고, 1 번 과정에서 만약 iFile 어플을 설치하였다면, 이를 실행시켜서, 방금 패키지 파일을 업로드 한 /var/mobile 폴더로 이동시킨 후, “com.willstrafach.pdfexploitwarner_1.0.0-4_iphoneos-arm.deb” 파일을 탭(Tap) 합니다. – 파일을 탭(Tap)함과 동시에 자동으로 해당 패키지가 설치됩니다.

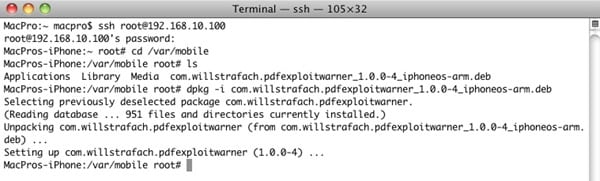

만약, Mac 사용자 또는 SSH 클라이언트 (예: Mac = Terminal (터미널), PC = WinSCP)에 익숙한 윈도 사용자라면, PDF 관련 시스템 패키지를 아이-기기로 업로드 한 후, SSH 로 접속 후 다음 명령을 실행시켜 주면 됩니다.

ssh [email protected] (아이-기기에 할당된 IP 주소) <엔터>

<패스워드 입력, 기본값은 영어 소문자로 alpine> <엔터>

cd /var/mobile <엔터>

dpkg -i com.willstrafach.pdfexploitwarner_1.0.0-4_iphoneos-arm.deb <엔터>

[터미널을 이용하여 아이-기기에 접속, PDF 관련 패키지 파일을 설치하는 화면]

위와 같은 명령을 SSH 클라이언트에서 차례대로 입력하면, PDF Exploit Warner 패키지를 재설치 하실 수 있습니다. (저도 Cydia 의 Repository 를 통하여 설치한 후, PDF 팝업이 제대로 동작하지 않아, 이와 같은 방법으로 재설치해 주었습니다.)

** 다시 한번 강조하지만, 이미 해커들은 이번에 적나라하게 들어난 iOS 내장 사파리의 보안상 취약점(PDF 파일 자동 열기)을 누구보다도 잘 알고 있습니다. 그러므로, “순정폰” 사용자들은 가능하면 사파리를 이용한 인터넷 서핑을 자제하도록 하고(애플사에서 공식적인 보안패치가 나올 때 까지), 탈옥된 iOS 사용자들은, 반드시 위 과정을 참고하셔서 “최소한”의 방어라도 해 놓으시기 바랍니다. (마음 같아서는, 모두 “탈옥”해서 이와 같이 최소한의 방어라도 하라고 조언하고 싶지만… 일단 탈옥된 기기는 AS 서비스가 되지 않는다는 점에서… 여하튼, 선택은 자유입니다.)

** 그냥 문득 떠오르는 생각이기는 하지만… KTF 전시관에 전시된 시험용 아이폰으로 Jailbreakme.com 접속하면… 곧바로 탈옥시킬 수 있습니다. 전시된 모든 아이폰들에 Cydia 어플이 설치된 탈옥폰이라면… 하하~ 즐거운 상상이었습니다.

![[Q&A] 파일, 폴더 이름에 특수 문자 사용 (:콜론)](https://cdn-azr.ssumer.com/wp-content/uploads/2018/08/2018-08-05_15-04-34-440x264.jpg)

![[Q&A] Mac 기계식 키보드 연결 관련](https://cdn-azr.ssumer.com/wp-content/uploads/2018/08/razer-huntsman-elite-gallery02-440x264.jpg)

![[Q&A] 스타일 없이 순수 텍스트만 붙여넣기](https://cdn-azr.ssumer.com/wp-content/uploads/2011/06/imac-slipper-01_thumb-150x150.jpg)

![[Q&A] Mac 네트워크 공유 숨기기](https://cdn-azr.ssumer.com/wp-content/uploads/2015/11/IMG_0047_bk-150x150.jpg)

![[Q&A] Mac용 안티 멀웨어 관련 – Malwarebytes가 듣보잡?](https://cdn-azr.ssumer.com/wp-content/uploads/2018/07/malwarebytes_ico-150x150.jpg)

![[신간안내] OS X 10.9 매버릭스(Mavericks) 기본 + 활용 실무 테크닉, 국내 현실에 맞게 집필한 매킨토시 활용서](https://cdn-azr.ssumer.com/wp-content/uploads/2013/12/maverics_cover-150x150.jpg)

![[신간안내] Mac OS X Lion 실무 테크닉 (기본 + 활용), 국내 현실에 맞게 집필한 매킨토시 활용서](https://cdn-azr.ssumer.com/wp-content/uploads/2011/11/lion_cover-150x150.jpg)

![[신간안내] Mac OS X 실무 테크닉 (기본 + 활용)–국내 현실에 맞게 집필한 매킨토시 활용서](https://cdn-azr.ssumer.com/wp-content/uploads/2010/11/snow_cover-150x150.jpg)

![[My 출판물] iPhone & iPod Touch 활용사전 | BM 성안당](https://cdn-azr.ssumer.com/wp-content/uploads/2010/10/iphone_cover-440x264.jpg)

이미…. 애플 스토어에 전시된 아이폰4들이 몰래 탈옥이 되었다고 하다죠…